قبلن یه آموزش ساخت روتر پیازی گذاشته بودم که روی رسپیان ۹ stretch جواب نمی ده . لذا قایل های کانفیگم رو برای رسپیان ۹ اینجا قرار میدم. لکن یه نگاه بهش بندازید یکم توضیح دادم چی به چیه اونجا.

آموزش قبلی اینجاست

نرمافزاریی که نیاز هست الان نصب کنید :

sudo apt install tor torsocks hostapd dnsmasq

برای فعال کردنشون هم که از دستورای زیر استفاده میکنیم:

sudo systemctl enable tor

sudo systemctl enable hostapd

sudo systemctl enable dnsmasq

برای آی پی استاتیک کابل اترنت فایل زیر رو باید ویرایش کنیم :

sudo nano /etc/dhcpcd.conf

# Example static IP configuration:

interface wlan0

static ip_address=172.24.1.1/24

#static ip6_address=fd51:42f8:caae:d92e::ff/64

static routers=172.24.1.1

#static domain_name_servers=127.0.10.1 , 208.67.222.222

# Example static IP configuration:

interface eth0

static ip_address=192.168.1.13/24

#static ip6_address=fd51:42f8:caae:d92e::ff/64

static routers=192.168.1.1

#static domain_name_servers=192.168.1.1

البته قسمت دوم که مربوط به کابل شبکه eth0 هست، اجباری نیست ولی خوب خودم برای این که بتونم داخل شبکه خودم دسترسی ssh داشته باشم ترجیحم اینه که آی پی کابل شبکه هم استاتیک باشه.

کار پکیج hostapd اینه که یه هات اسپات بسازه و براش دوتا تنظیم نیاز داریم.

یک ساخت یه فایل توی آدرس زیر با این مشخصات :

nano /etc/hostapd/hostapd.conf

interface=wlan0

# Use the nl80211 driver with the brcmfmac driver

driver=nl80211

# This is the name of the network

ssid=Tor

# Use the 2.4GHz band

hw_mode=g

# Use channel 6

channel=6

# Enable 802.11n

ieee80211n=1

# Enable WMM

wmm_enabled=1

# Enable 40MHz channels with 20ns guard interval

ht_capab=[HT40][SHORT-GI-20][DSSS_CCK-40]

# Accept all MAC addresses

macaddr_acl=0

# Use WPA authentication

auth_algs=1

# Require clients to know the network name

ignore_broadcast_ssid=0

# Use WPA2

wpa=2

# Use a pre-shared key

wpa_key_mgmt=WPA-PSK

# The network passphrase

wpa_passphrase=1234567890-+

# Use AES, instead of TKIP

rsn_pairwise=CCMP

بعد هم توی فایل زیر

sudo nano /etc/default/hostapd

دنبال دستور

#DAEMON_CONF=""

بگردید و به صورت زیر تغییرش بدید:

DAEMON_CONF="/etc/hostapd/hostapd.conf"

بریم سراغ فایل dnsmasq

اول از کانفیگ اصلیش یه بک آپ بگیریم

sudo mv /etc/dnsmasq.conf /etc/dnsmasq.conf.org

حالا یه فایل جدید بسازیم با داستانای زیر:

sudo nano /etc/dnsmasq.conf

interface=wlan0 # Use interface wlan0

listen-address=172.24.1.1 # Explicitly specify the address to listen on

#bind-interfaces # Bind to the interface to make sure we aren't sending things elsewhere

no-resolv

port=53

server=127.0.10.1 # Forward DNS requests to Google DNS

domain-needed # Don't forward short names

bogus-priv # Never forward addresses in the non-routed address spaces.

dhcp-range=172.24.1.50,172.24.1.150,12h # Assign IP addresses between 172.24.1.50 and 172.24.1.150 with a 12 hour lease time

داخل فایل زیر

sudo nano /etc/sysctl.conf

یه خط هست به صورت

#net.ipv4.ip_forward=1

که باید از حالت نظر بیرونش بیاریم و # اولش رو پاک میکنیم.

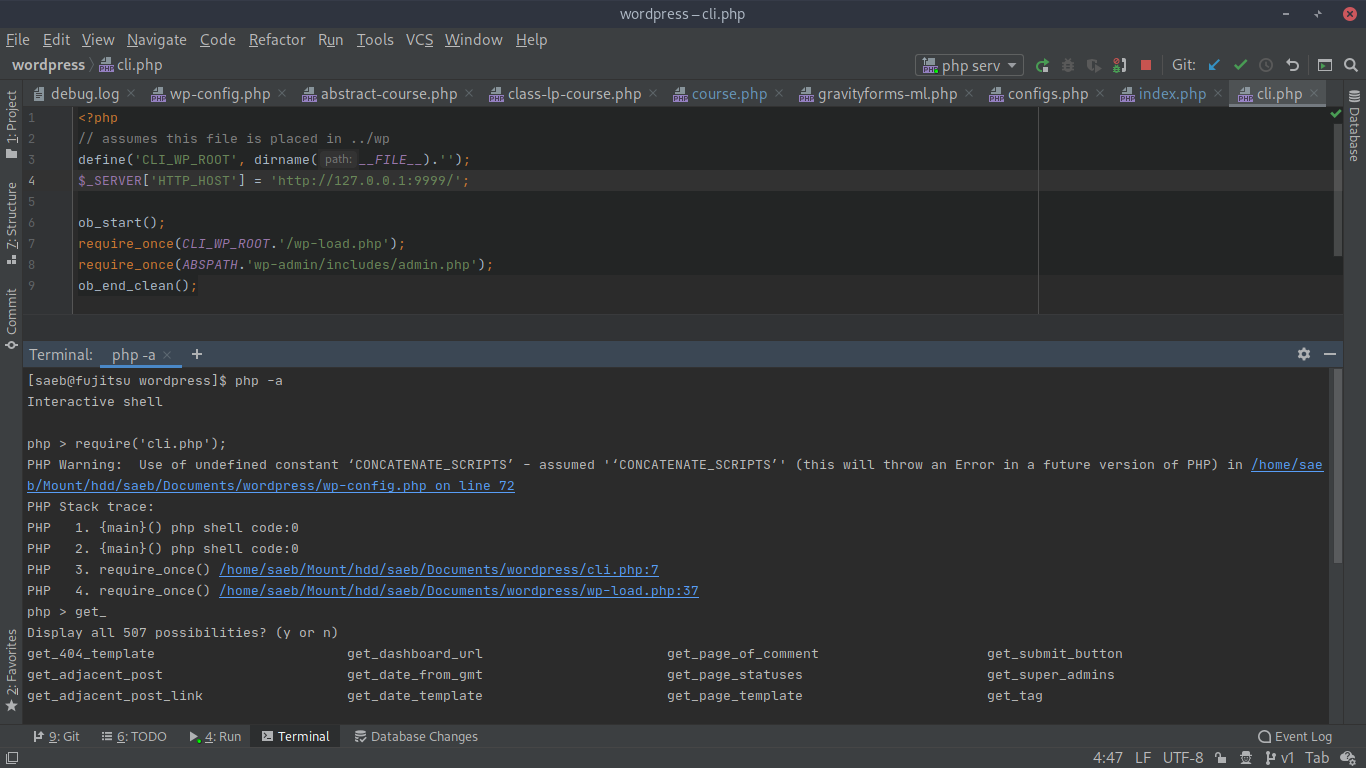

مونده فایل کانفیگ تور

sudo nano /etc/tor/torrc

که من فعلا فقط دستورای زیر رو توش دارم. تا برم پل بهش اضافه کنم بعدن و سرورترنسپورت meek و obfs4 رو هم دستی کامپایل کنم و تعریف کنم:

Log notice file /var/log/tor/notices.log

VirtualAddrNetwork 10.192.0.0/10

AutomapHostsSuffixes .onion,.exit

AutomapHostsOnResolve 1

TransPort 9040

TransListenAddress 172.24.1.1

DNSPort 127.0.10.1:53

#DNSListenAddress 127.0.10.1

بیاید به محکم کاری فایل لاگ تور رو خودمون دستی بسازیم:

sudo touch /var/log/tor/notices.log

بریم سراغ تنظیمات فایروالمون:

sudo iptables -t nat -A PREROUTING -i wlan0 -p tcp --dport 22 -j REDIRECT --to-ports 22

sudo iptables -t nat -A PREROUTING -i wlan0 -p udp --dport 53 -j REDIRECT --to-ports 53

sudo iptables -t nat -A PREROUTING -i wlan0 -p tcp --syn -j REDIRECT --to-ports 9040

همانطور که مستحضرید دستورای فایروال با هر ریاستارت پاک میشن. لذا پکیج iptables-persistent رو هم نصب میکنیم.

sudo apt install iptables-persistent

پسندها (4)شاکی

(4)شاکی (1)

(1)

(1)شاکی

(1)شاکی (0)

(0)